Active Directory フェデレーション サービスを SAML ID プロバイダーとして構成する

このトピックでは、Active Directory フェデレーション サービス (AD FS) を Qlik Cloud の ID プロバイダーとして設定する方法について説明します。

前提条件

Active Directory フェデレーション サービス (AD FS) が完全に機能するようにインストールされており、Active Directory (AD) 内に一連のユーザーが存在することを確認します。

AD FS サーバーのメタデータをダウンロードする

AD FS サーバーのメタデータを取得します。このメタデータは、後で Qlik Cloud を構成するときに必要になります。

次の URL にアクセスして、メタデータ ファイルをダウンロードします。

Qlik Cloud で IdP 構成を作成する

テナント管理者として Qlik Cloud にログインし、IdP 構成を作成します。

次の手順を実行します。

-

Administration アクティビティ センターで、[ID プロバイダー] に移動して、[新規作成] をクリックします。

-

[タイプ] で [SAML] を選択します。

-

[プロバイダー] で [ADFS] を選択します。

-

必要に応じて、IdP 構成の説明を入力します。

-

[IdP メタデータを使用する] を選択します。

-

[SAML IdP メタデータ] で [ファイルをアップロード] をクリックし、AD FS からダウンロードしたメタデータ ファイルを選択します。

IdP 構成。

-

[作成] をクリックします。

-

[インタラクティブ ID プロバイダーを作成] ダイアログで、 [IdP を検証] チェックボックスをオフにして、 [作成] をクリックします。

この操作により、即時検証が実行されずに IdP 構成が作成されます。検証は後の段階で実行されます。 -

作成した IdP 構成を見つけて

をクリックし、 [View provider configuration] (プロバイダー構成を表示) を選択します。

サービス プロバイダーのメタデータが表示されます。

-

[メタデータのダウンロード] をクリックして Qlik Cloud メタデータ ファイルをダウンロードします。

-

[署名証明書をダウンロード] をクリックして、Qlik Cloud 署名証明書をダウンロードします。

AD FS で SAML アプリケーションを構成する

AD FS で SAML アプリケーションを設定し、サービス プロバイダー (SP) として Qlik Cloud テナントとの信頼を確立します。

次の手順を実行します。

-

管理者の資格情報を使用して、AD FS をホストする Windows サーバーにログインします。

-

AD FS 管理アプリケーションを開きます。

-

[証明書利用者信頼] を右クリックし、 [証明書利用者信頼の追加] を選択します。

-

[証明書利用者信頼の追加] ウィザードで、 [要求に対応する] を選択し、 [開始] をクリックします。

-

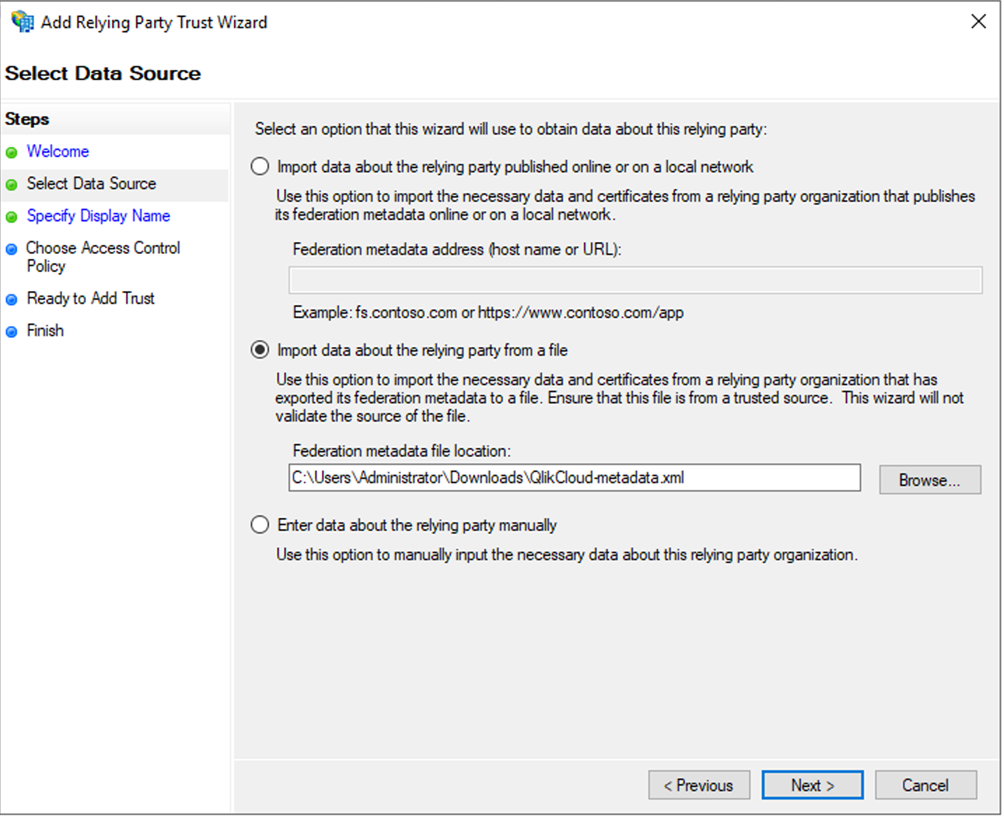

[証明書利用者についてのデータをファイルからインポートする] を選択します。前に保存した Qlik Cloud メタデータ ファイルを参照し、 [次へ] をクリックします。

SP メタデータのインポート。

-

[表示名] (例: Qlik Cloud) を入力し、 [次へ] をクリックして進みます。

-

適切なアクセス制御ポリシーを選択して、 [次へ] をクリックします。もう一度 [次へ] をクリックして構成を確認します。

-

[このアプリケーションのクレーム発行ポリシーを設定] を選択して、 [閉じる] をクリックします。

-

[クレーム ルールの編集] ダイアログで、 [ルールの追加] をクリックします。

-

[LDAP 属性をクレームとして送信] を選択して、 [次へ] をクリックします。

-

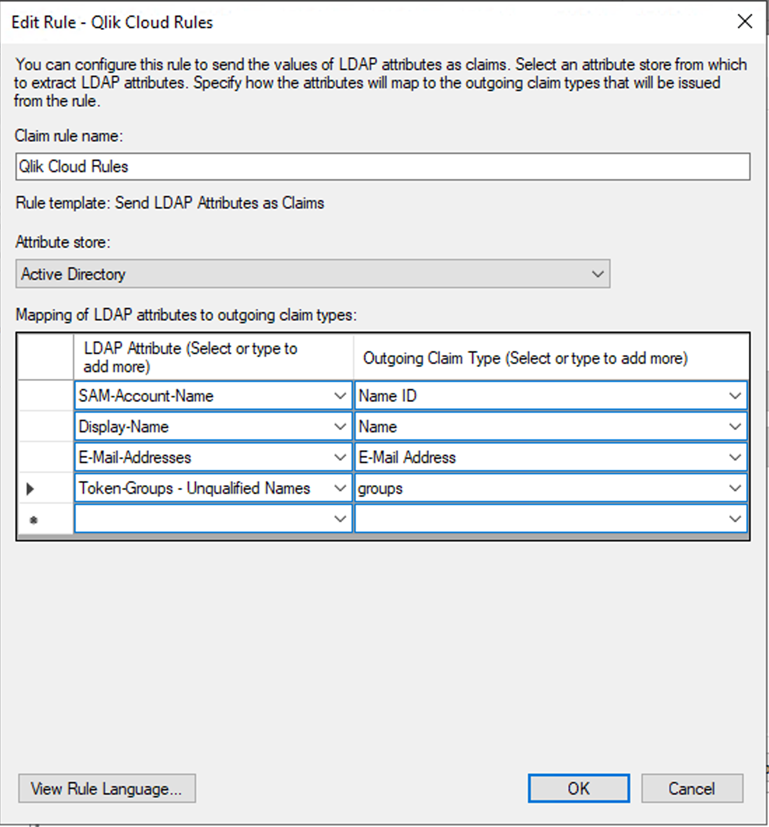

[クレーム ルール名] を入力し、リストから [属性ストア] (例: Active Directory) を選択します。

-

次のマッピングを構成します (または組織固有の要件に基づいてカスタマイズします)。

-

SAM-Account-Name に Name ID

-

Display-Name に Name

-

E-Mail-Addresses に E-Mail Address

-

Token-Groups - Unqualified Names に groups

クレーム ルールのマッピング。

-

-

変更内容を保存します。

-

Qlik Cloud の証明書利用者の [プロパティ] に移動し、 [署名] タブを選択します。

-

[追加] をクリックし、前にダウンロードした Qlik Cloud の署名証明書を見つけます。

署名証明書の指定。

![クリックしてフル サイズを表示 ADFS の [プロパティ] ダイアログの [署名] タブ。](../../Resources/Images/ui-adfs-signature-tab.png)

-

変更内容を保存します。

SAML 要求の署名を検証するように AD FS が設定されました。Qlik Cloud に戻って検証プロセスを開始します。

Qlik Cloud で ID プロバイダーを検証する

AD FS の設定が正常に完了したら、Qlik Cloud で IdP 構成を検証できます。

次の手順を実行します。

-

Administration アクティビティ センターで、 [ID プロバイダー] に移動します。

-

AD FS IdP 構成で

をクリックして、 [検証] を選択します。

-

検証ウィザードの手順に従って、AD FS アプリケーションに追加されたユーザーとしてログインを実行します。ユーザー プロファイルのデータが正しいことを確認します。

ユーザーを Qlik Cloud テナント管理者に昇格させ、IdP をアクティブ化するオプションが表示されます。IdP をアクティブ化すると、テナント内で以前に構成された対話型 ID プロバイダーが非アクティブ化されることに注意してください。